恶意代码防范

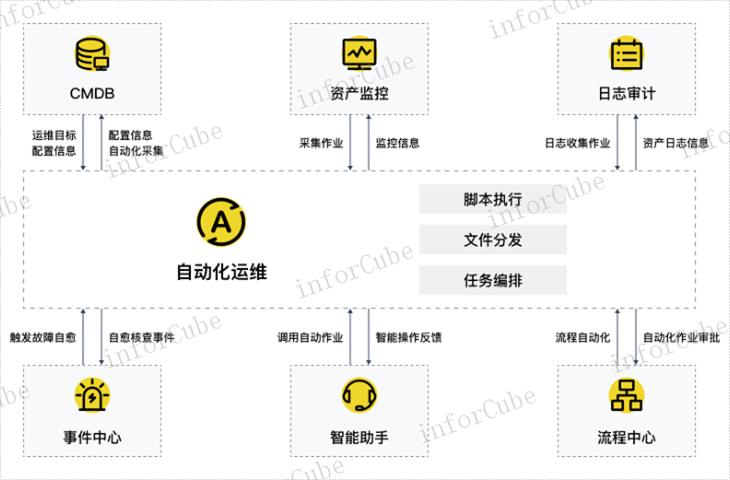

CMDB系统通常由一系列应用程序和工具组成,包括配置管理工具、变更管理工具、服务管理工具等。这些工具和应用程序可以帮助组织更好地管理其IT资源和服务配置信息,并提供实时监控、警报和报告,以加强对IT资源和服务的管理和控制。在选择CMDB系统时,需要评估其需求、业务流程和技术架构等因素,以选择适合其需求的解决方案。CMDB系统的实施需要考虑组织的需求、业务流程和技术架构等因素,因此需要进行定制化配置和集成。在实施过程中,组织需要确保其CMDB系统与其他系统的集成和数据共享,以确保数据的一致性和准确性。CMDB系统需要具备良好的安全性和可靠性,以确保IT资源和服务配置信息的安全和可用性。因此,在CMDB系统的实施和运营过程中,组织需要考虑数据和服务的安全性、备份和恢复、容错和可扩展性等方面的因素.智能运维安全管理平台SiCAP可对运维中文件的增、删、改、查、复制、粘贴等进行控制和审计。恶意代码防范

SiCAP产品自身采用符合信创要求的国产操作系统、国产数据库、国产中间件等,且为全自主研发产品。

信创环境兼容与适配:支持国产服务器、数据库、中间件、网络及安全设备等的统一运维管理和安全审计,包括但不限于:◆基于鲲鹏、飞腾、龙芯、兆芯、海光等国产服务器◆中标麒麟、银河麒麟、红旗Linux、EulerOS等国产操作系统◆TiDB、OceanBase、达梦、openGauss、PolarDB、人大金仓、TDSQL、南大通用、神州通用、AnalyticDB等国产数据库 智能分析智能运维安全管理平台SiCAP实现运维过程中的事前预防、事中管控和事后审计。

SiCAP-OMA小功能:自定义报表

背景:不同企事业单位在管理和决策中有各自独特的业务逻辑和关注点,标准化报表通常难以覆盖所有用户的特殊分析需求;若针对特殊需求进行定制开发,不仅会延长交付时间,也会增加用户成本。SiCAP-OMA提供无需编码的自定义报表,用户能够从多个数据源中灵活自主地选择需要展示的数据字段,支持自定义筛选条件,提供多种图形化展示方式,用户可根据数据特性和应用场景选择合适的图表形式,使数据更加直观易懂。同时,可订阅报表进行定时生成与推送,便于数据的持续追踪与关注。自定义报表功能为用户提供了一个高度灵活的数据分析环境,能够快速满足不同用户的个性化数据分析需求,提高效率的同时也节省了建设成本。

上讯信息智能运维管理平台产品,SiCAP-OMA小功能:智能审计

背景:面对大量的运维日志,传统审计方式需要审计人员逐一核对,工作繁重,同时,不能快速筛选出高风险的操作,审计效率低下。SiCAP-OMA基于运维画像与智能算法训练审计模型,为审计人员提供运维日志的智能评分与健康度等级,并且可以结合实际使用情况,辅助智能审计算法进一步优化,保证审计结果的准确性和有效性。智能审计,为审计工作提供强有力的数据支撑,有效提高审计效率。 智能运维安全管理平台SiCAP易于与现有IT基础设施整合,支持多种操作系统和应用协议。

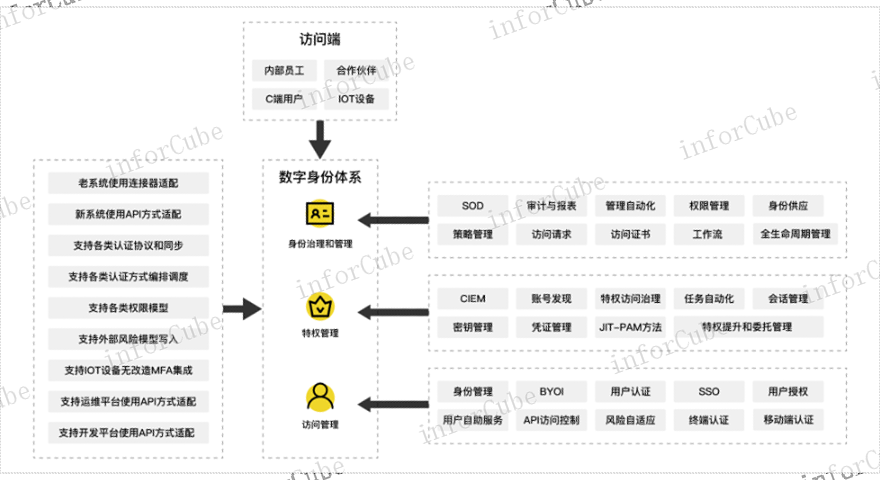

上讯信息InforCube SiCAP统一身份管理解决方案基于微服务技术,具有高内聚松耦合、易扩展和易维护等特性;快速支持并适应单机、双机、分布式、集群、私有云、共有云、容器等部署方式,轻松满足客户的高负载容灾需求,甚至两地三中心的部署要求。应用集中管理:对企业应用统一纳管,集中管理,减少管理成本。身份集中管理:对账号集中定义、集中维护,方便管理员进行身份管理。集中授权管理:构建统一权限管理,集中授权,实现权限管理可视可控。智能运维安全管理平台SiCAP运维防跳转功能,控制运维目标合法性,严格限制越权操作。恶意代码防范

资产账号自动稽核;资产账号自动改密、自动验密;账号密码安全策略自定义;运维脚本批量自动执行。恶意代码防范

随着企业IT环境的日益复杂化,特别是云计算和多云策略的普及,企业内部维护的服务器、网络设备、数据库和其他IT资产日益增多。传统单一维度(如按资产类型)的资产管理方式难以满足高效运维和安全管理的需求。InforCube智能运维安全管理平台-运维审计中心(SiCAP-OMA)提供资产多标签管理功能,可灵活管理和快速定位资产。提供灵活的属性标签定义,可根据资产的不同属性创建多个标签,如重要程度标签(很高、高、中等、低、很低)、环境标签(生产、测试、开发)、位置标签等,每个资产可以被分配一个或多个标签,可通过资产标签快速查找和定位目标资产;提供资产分组,可实现灵活的运维策略配置和权限管理,提升运维效率;可实现精细化的安全控制,如登录重要资产可进行告警。资产多标签管理,提供了灵活、高效、安全的资产管理方案,简化了资产的查找与管理流程,优化了资源分配,提高了运维效率,增强了资产安全性.恶意代码防范